buu-misc

忘记保存了,无语了,所以直接写一下解题思路

金三胖

选择analyze的frame browser

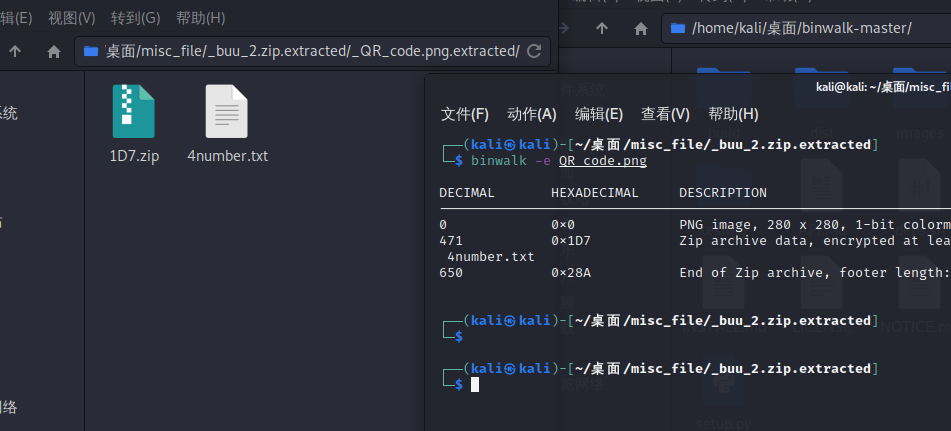

二维码

binwalk -e 1.png |

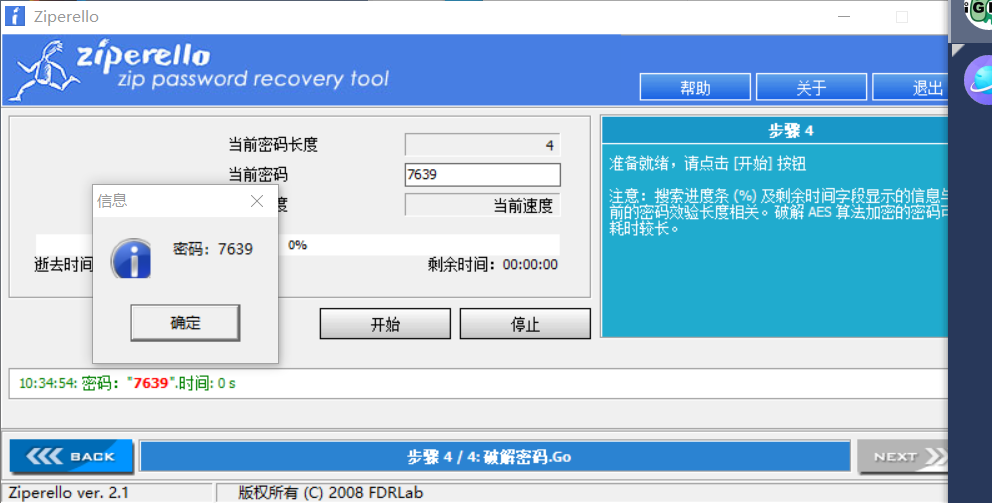

只用zip密码爆破软件

N种方式解决

在网页中打开(写个html代码)

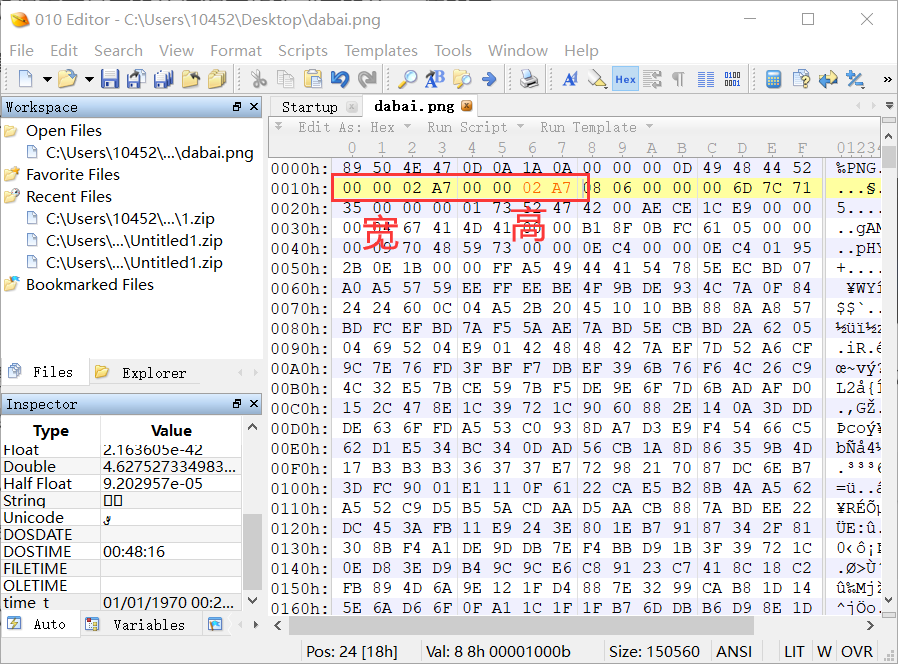

大白

很显然啊 图片长宽不对

在010中打开 调整长高

18、19位是长,22、23是宽

你竟然赶我走

010中打开 搜索flag 或拉到底

基础破解 rar

使用rar破解工具

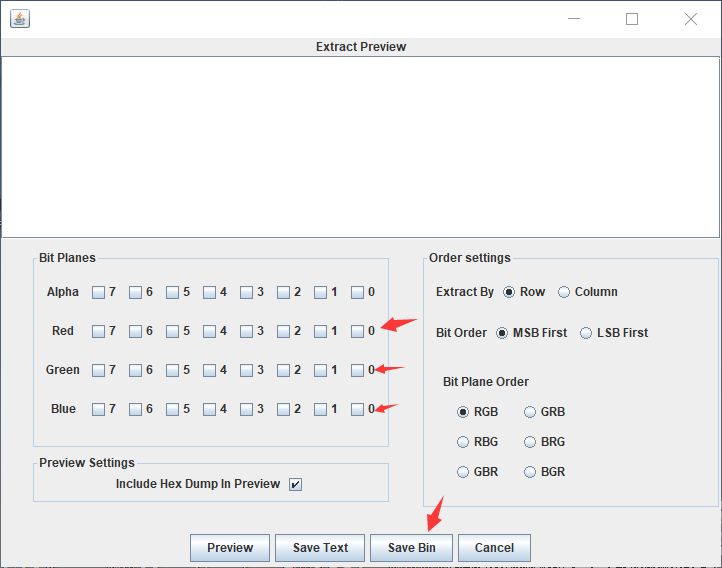

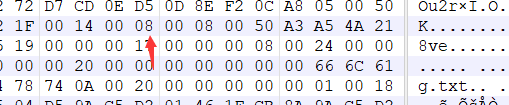

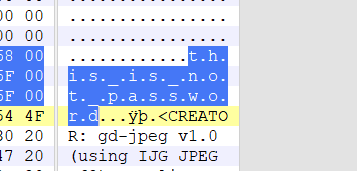

LSB

看到RGB中的0通道上面有一行内容

先选择analyse ->data extract->save bin保存为png 扫描一下

文件中的秘密

记事本打开(改后缀)

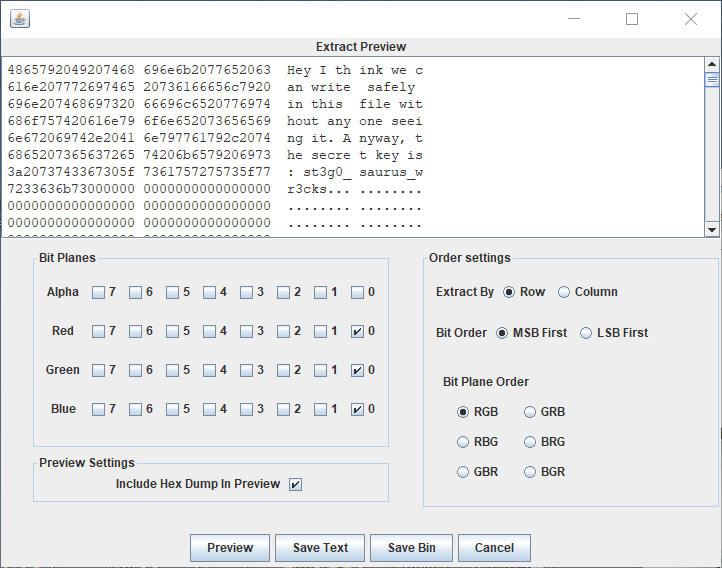

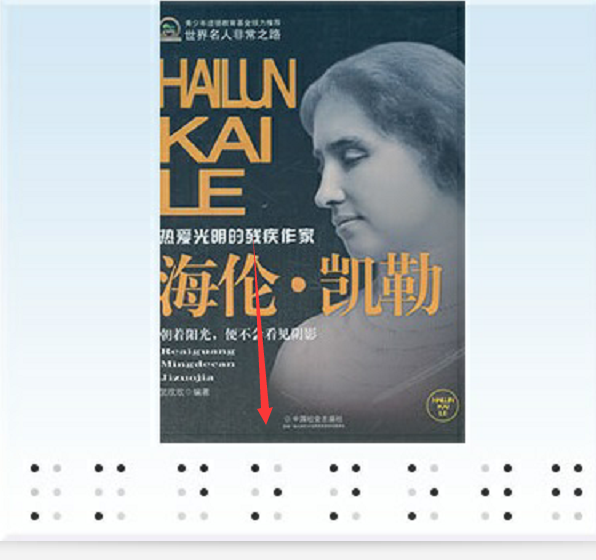

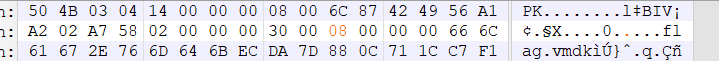

zip伪加密

就是这个zip

zip伪加密是在文件头的加密标志位做修改,进而再打开文件时识被别为加密压缩包

一个 ZIP 文件由三个部分组成:

压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

压缩源文件数据区:

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

00 00:扩展记录长度

压缩源文件目录区:

50 4B 01 02:目录中文件文件头标记(0x02014b50)

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00打开就会提示有密码了)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

24 00:扩展字段长度

00 00:文件注释长度

00 00:磁盘开始号

00 00:内部文件属性

20 00 00 00:外部文件属性

00 00 00 00:局部头部偏移量

压缩源文件目录结束标志:

50 4B 05 06:目录结束标记

00 00:当前磁盘编号

00 00:目录区开始磁盘编号

01 00:本磁盘上纪录总数

01 00:目录区中纪录总数

59 00 00 00:目录区尺寸大小

3E 00 00 00:目录区对第一张磁盘的偏移量

00 00:ZIP 文件注释长度

因此,根据此题目来看:

压缩源文件数据区:50 4B 03 04:这是头文件标记

然后我们直接搜索加密方式

0900 说明是有加密,0800说明无加密

接下来使用其他解压软件打开就行了,这里用得是winrar

被嗅探的流量

直接搜索flag就行了

镜子里的世界

使用stegslove 打开,点击extract preview功能,选取最低0通道,

打开即可看到flag

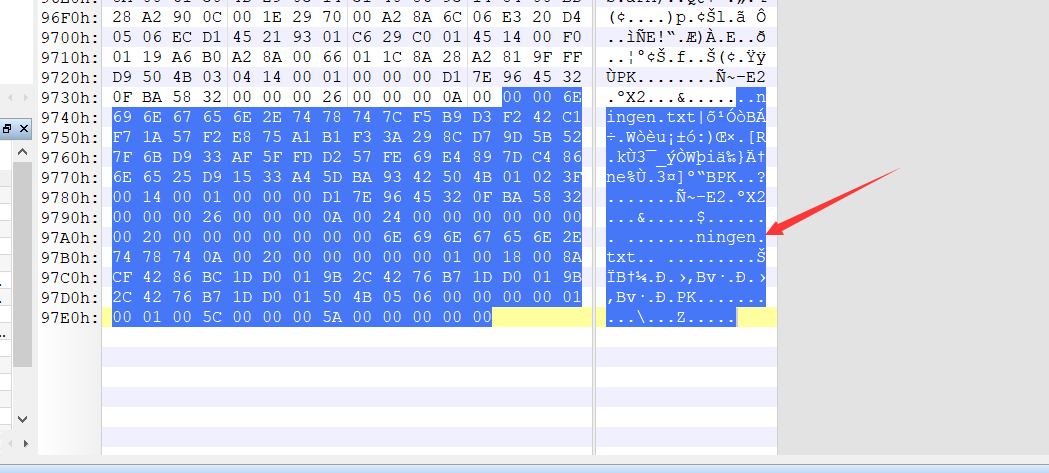

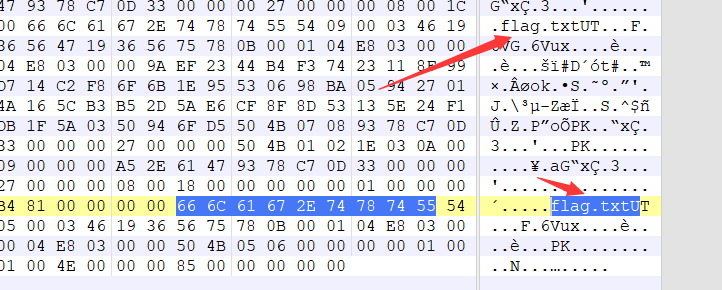

ningen

在010editor中发现信息

使用分离工具分离一下

然后zip密码爆破一下

小明的保险箱

应该又是要分离一下文件,分离 以后需要密码,再回去看 发现010editor有说

应该又是要分离一下文件,分离 以后需要密码,再回去看 发现010editor有说

escape cap

追踪tcp流即可

另一个世界

文件尾巴,然后二进制转字符串即可z

隐藏的钥匙

图片隐写 使用010打开,直接点击搜索类型——text,然后点击搜索flag即可

FLAG

steg打开,使用bin保存,然后保存为zip,解压以后得到的文件,使用010打开,然后搜索{

就可以找到flag

这里说一下思路感觉没有提示,单纯让你就是硬试?所以小结一下

小结

遇到图片——010editor打开试试,全局搜索flag、txt、zip等文件,如果有,就去分离,没有的话就考虑是否隐藏在LSB中,所以分离0通道导出为bin,然后尝试,也许是jpg,也许是txt,也许是zip,主要看文件头,像这题

504b0304明显是zip的文件头,所以保存为zip

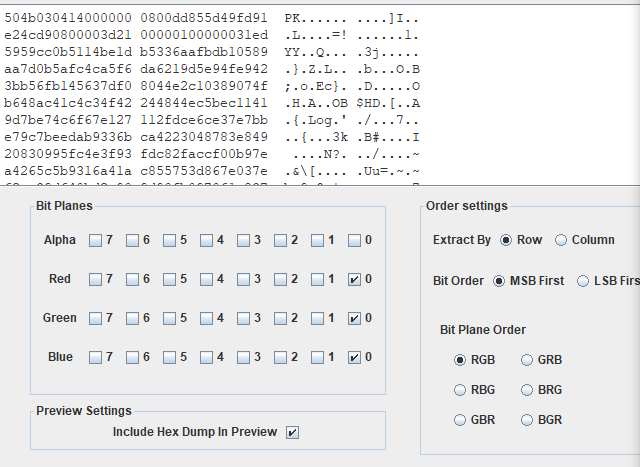

假如给我三天光明

下面应该是压缩包的密码,但是没看懂是干个啥

原来是盲文表。。。对照一下:

下面应该是压缩包的密码,但是没看懂是干个啥

原来是盲文表。。。对照一下:

kmdonowg |

得到了一个音频,听起来就是个莫斯电码

-.-. - …-. .-- .–. . … ----- —… --… …-- …— …–… …— …-- -… --… |

flag{wpei08732?23dz}

神秘龙卷风

爆破一下

https://www.splitbrain.org/services/ook

brainfuck加密,解密一下:

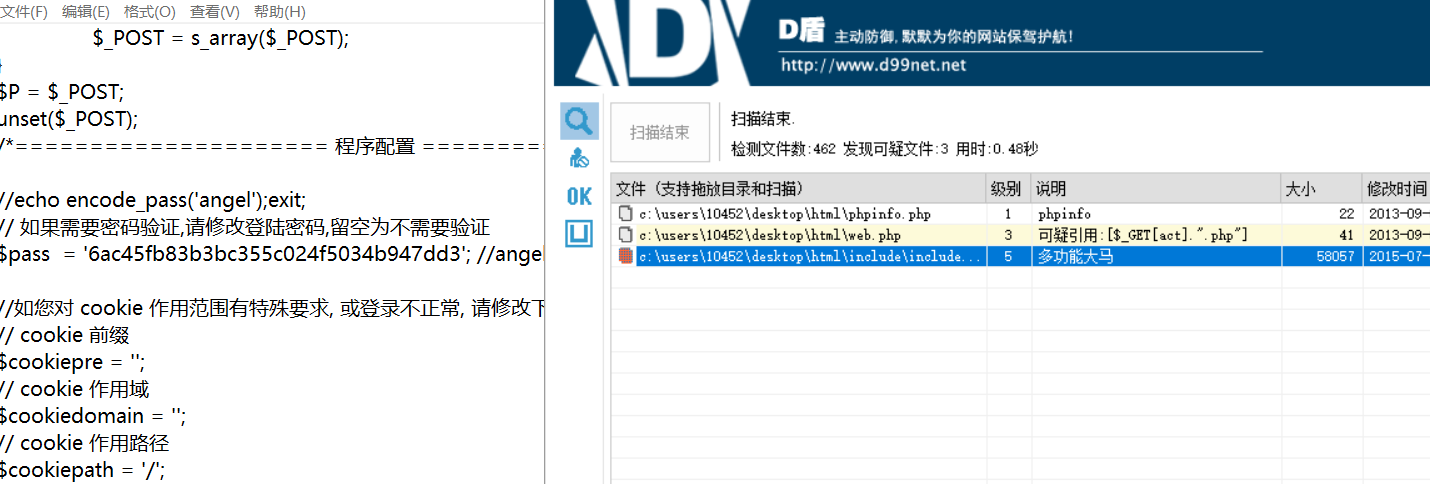

后门查杀

要我们找webshell文件,这里可以使用linux系统的查找文件内容指令,或者使用D盾,这里试一下D盾,因为D盾后续还可用于awd查找shell文件

数据包中的线索

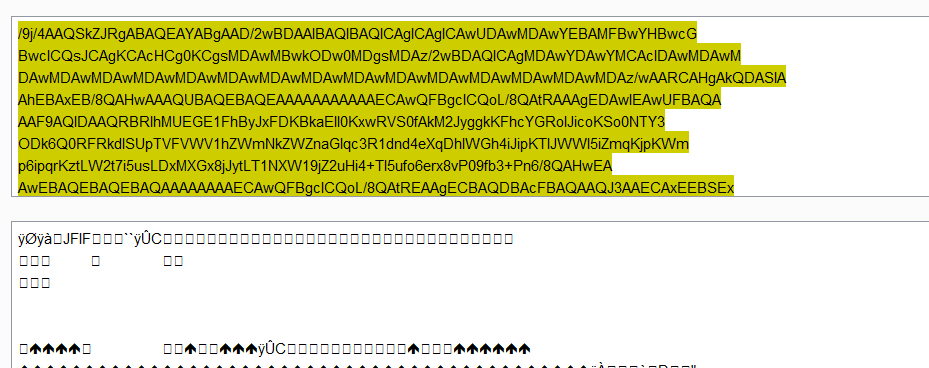

在流量包中可以看到一个很长的东西,感觉是有问题的base64解码一下,可以发现是一个JFIF文件

此网站解码可以直接转成文件

https://the-x.cn/base64

荷兰宽带数据泄露

RouterPassView查看后,搜索username或者password

MISC 来首歌吧

莫斯密码

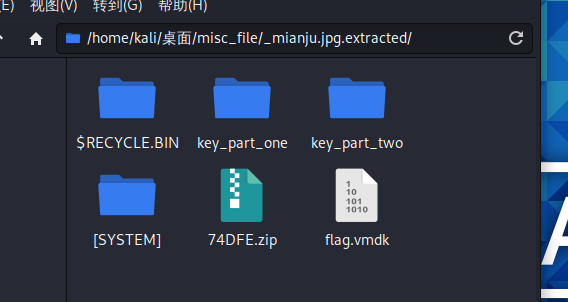

面具下的flag

binwalk分离一下文件,可以得到一个压缩文件,zip伪加密,然后将0900改为0800

然后再linux解压这个文件

7z x flag.vmdk -o./ |

找到 key_part_one 里的 NUL文件 和 key_part_two 里的 where_is_flag_part_two.txt:flag_part_two_is_here.txt

注意:windows下解压不会有<where_is_flag_part_two.txt:flag_part_two_is_here.txt这个文件 只有linux用命令解压才会有https://blog.csdn.net/weixin_45485719/article/details/107417878

就可以发现有如下文件:

这里是解密网址:

https://www.splitbrain.org/services/ook |

flag{N7F5_AD5_i5_funny!}

九连环

010打开,发现flag.txt,然后去kali分离一下得到一个压缩包需要密码

然后又得到一张照片,,啥信息也没看到,原来是需要一个新的工具:

steghide |

小结

为了校赛做了一下misc,单纯学一下基本操作:

1.压缩文件:zip:考虑zip爆破,或者zip伪加密

rar:使用rar爆破密码工具

2.图片——隐写:

010打开,直接搜索flag、txt、jpg等,看看有没有隐藏,分离一下

steg工具,lsb的0通道合成一下导出为bin 看一下文件头是个啥,保存为特定的文件就行了