SQL注入——1

在更换?id=3时,它会让你叠加输入tips,此时你就可以看到你输入的sql语句,算是一个帮助吧,然后这关没啥过滤的好像,直接union select联合注入就可以了

SVN(subversion)是源代码版本管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范。“在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。但一些网站管理员在发布代码时,不愿意使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,黑客可以借助其中包含的用于版本信息追踪的‘entries’文件,逐步摸清站点结构。”(可以利用.svn/entries文件,获取到服务器源码、svn服务器账号密码等信息)

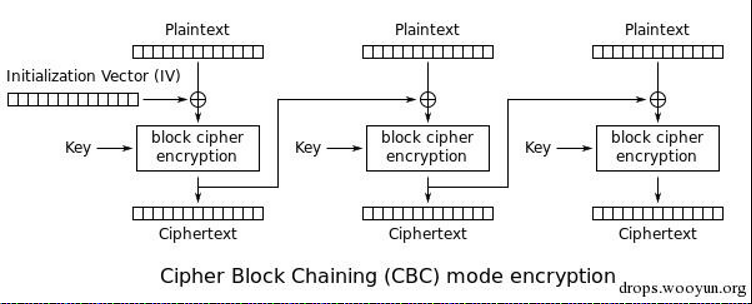

首先将明文分组,常见的以16个字节为一组,位数不足的使用特殊字符填充——>生成一个随机的初始化向量(IV)和一个密钥——>将IV和第一组明文异或——>用密钥对3中XOR后产生的密文加密——>用4中产生的密文对第二组明文进行XOR操作——>用密钥对5中产生的密文加密——>c重复步骤4-7,到最后一组明文——>将IV和加密后的密文拼接在一起,得到最终的密文。

Plaintext:待加密的数据——也就是明文

Plaintext:待加密的数据——也就是明文linux文件描述符:可以理解为linux跟踪打开文件,而分配的一个数字,这个数字有点类似c语言操作文件时候的句柄,通过句柄就可以实现文件的读写操作。

当Linux启动的时候会默认打开三个文件描述符,分别是:

这关可以说的东西还挺多,涉及盲注,以及有关数据库一些数据转化,还有盲注脚本的编写,所以单独拿出来讲一下。